ทดสอบการแชร์บทความ

ทดสอบการแชร์บทความ

วันที่นำเข้าข้อมูล 11 ก.ค. 2566

วันที่ปรับปรุงข้อมูล 20 ต.ค. 2566

Malware คืออะไร? มีกี่ประเภท? และรูปแบบของมัลแวร์ชนิดต่างๆ ที่ควรรู้

Malware คืออะไร ? มีกี่ประเภท ? แตกต่างจากไวรัสอย่างไร ?

"มัลแวร์" (Malware) และ "ไวรัส" (Virus) แม้จะแตกต่างกัน แต่ก็เป็นคำที่มักถูกใช้งานแทนกันอยู่เสมอ อย่างในบ้านเรา หากคอมพิวเตอร์มีปัญหาขึ้นมา ส่วนใหญ่ก็จะพูดว่า "คอมฯ ติดไวรัส" ไม่ค่อยมีคนพูดว่า "คอมฯ ติดมัลแวร์" กันสักเท่าไหร่ หากขยายความให้ชัดเจนขึ้น ก็สามารถพูดได้แบบไม่ลังเลเลย ว่าคนส่วนใหญ่ไม่ว่าจะไปโดนซอฟต์แวร์อันตรายแบบไหนโจมตีมา

โดยปกติแล้วเราก็มักจะนิยมเรียกว่าติดไวรัสเอาไว้ก่อน อาจจะเป็นเพราะเราชินมาจากคำว่า "โปรแกรมแอนตี้ไวรัส (Antivirus Software)" ทำให้เราติดคำว่าไวรัสไปโดยไม่รู้ตัว คำถามชวนสงสัย คือ แล้วไวรัส กับมัลแวร์เหมือนกันหรือไม่ ถ้าไม่แล้วมันแตกต่างกันอย่างไร ?

“ปัจจุบัน การโจมตีของมัลแวร์ไม่จำกัดอยู่แค่คอมพิวเตอร์เท่านั้น แต่ขยายขอบเขตไปยังสมาร์ทโฟน และแท็บเล็ตด้วย”

Malware ย่อมาจากคำว่า "Malicious Software" หมายถึงโปรแกรมประสงค์ร้ายที่ถูกสร้างขึ้นมา เช่น เพื่อโจมตีระบบโดยเฉพาะ, ทำให้ระบบเสียหาย รวมไปถึงการโจรกรรมข้อมูล ไม่ว่ามันจะใช้วิธีการทำงานแบบไหนก็ตาม ทั้งหมดนี้สามารถเรียกได้ว่าเป็นมัลแวร์

มัลแวร์จะมีรูปแบบการโจมตีที่หลากหลายแล้วแต่การออกแบบของผู้พัฒนา (เรียกว่าผู้ไม่ประสงค์ดี จะดีกว่า) ซึ่งไวรัสนั้น ก็ถือเป็นมัลแวร์ชนิดหนึ่งนั่นเอง นอกเหนือจากไวรัสก็ยัง เวิร์ม ม้าโทรจัน ฯลฯ จะมีอะไรบ้าง เรามาทำความรู้จักกับชื่อภัยอันตรายเหล่านี้กัน เรารวบรวมมาได้ทั้งหมด 15 ประเภทหลักๆ ด้วยกัน มาดูกันเลย

- Virus (ไวรัส)

สำหรับ ไวรัสคอมพิวเตอร์ (Computer Virus) จะโจมตีด้วยการพรางตัวเองไปกับไฟล์ต่างๆ หากผู้ใช้พลาดเปิดไฟล์ดังกล่าว ไวรัสจะติดตั้งตัวเองลงในระบบคอมพิวเตอร์ จากนั้นก็ทำสำเนาตัวเองขึ้นมา และส่งตัวเองไปยังคอมพิวเตอร์เครื่องอื่นเพื่อขยายวงโจมตีออกไปได้อย่างไม่สิ้นสุด

ลักษณะสำคัญ : ทำสำเนาตัวเอง แพร่กระจายไปโดยต้องอาศัยไฟล์พาหะ เริ่มโจมตีได้เมื่อไฟล์ที่มีไวรัสอยู่ถูกเปิดใช้งาน ไฟล์ในเครื่องที่ถูกโจมตีจะเกิดความเสียหายอย่างหนัก

- Computer Worm (หนอนคอมพิวเตอร์)

หนอนคอมพิวเตอร์ (Computer Worm) นั้นมีความคล้ายคลึงกับ ไวรัสคอมพิวเตอร์ แต่ว่ามันฉลาดกว่าเนื่องจากมันสามารถเริ่มโจมตีได้ด้วยตนเอง โดยไม่ต้องรอผู้ใช้พลาด สามารถคัดลอก และกระจายตัวมันเองข้ามเครือข่าย เช่น เครือข่าย LAN หรือ อินเทอร์เน็ต (Internet) แถมการโจมตียังเป็นแบบต่อเนื่อง เครื่องที่ถูกโจมตีจะกลายเป็น Host ปล่อยหนอนออกไปโจมตีได้อย่างต่อเนื่อง

หนอนคอมพิวเตอร์สามารถทำลายข้อมูล และแบนด์วิดท์ เพื่อสร้างความเสียหายให้กับคอมพิวเตอร์ รวมไปถึงการทำให้คอมพิวเตอร์หยุดทำงานอีกด้วย

ลักษณะสำคัญ : โดยปกติแล้ว Computer worm จะไม่มีเป้าหมายด้านการทำลายระบบคอมพิวเตอร์ เพราะต้องการใช้เป็นโฮสต์ (Host) ในการเผยแพร่ต่อ (หวังผลโจมตีในลักษณะอื่นแทน) และต่างจากไวรัสตรงที่เริ่มโจมตีได้เองแบบอัตโนมัติ

- Trojan Horse (ม้าโทรจัน)

มีตำนานกรีกได้เล่าว่า ชาวกรีกได้มอบม้าไม้ยักษ์เป็นของขวัญสงบศึกให้แก่ชาวโทรจัน แต่ว่าความจริงในม้าได้ซ่อนกองทัพเอาไว้ เมื่อชาวโทรจันเข็นม้าเข้าไปในเมือง ทหารก็ออกมาจากม้าเพื่อรบ และชนะสงครามไปในที่สุด

สำหรับ ม้าโทรจัน (Trojan Horse) ก็เช่นเดียวกัน มันเป็นมัลแวร์ที่ปลอมตัวเป็นไฟล์ธรรมดาทั่วไปที่ไม่มีพิษมีภัย เช่น ปลอมตัวเป็นไฟล์ Excel ที่ดูปลอดภัย แต่ทันทีที่เราเปิดไฟล์นั้นขึ้นมา ม้าโทรจันจะเริ่มทำงานอีกที

ลักษณะสำคัญ : ส่วนใหญ่แฮกเกอร์จะใช้ม้าโทรจันในการ "เปิดประตู" ให้ระบบ เพื่อการโจมตีขั้นถัดไป อย่างการเข้ามาล้วงข้อมูล, แอบดูกิจกรรมการใช้งานคอมพิวเตอร์ หรือขโมยรหัสผ่าน

- Rootkit (รูตคิต)

สำหรับ รูตคิต (Rootkit) นั้นเป็นมัลแวร์ที่มีคุณสมบัติอยู่ 2 อย่าง คือ การเข้าถึงสิทธิพิเศษของระบบ และพรางตัวไม่ให้ถูกจับได้ ชื่อของมันมาจากคำว่า "Root" ของระบบปฏิบัติการ Unix/Linux ที่หมายถึงการเข้าถึงการเข้าถึงสิทธิพิเศษ ส่วนคำว่า "Kit" มาจากคำว่า Tool Kit หรือชุดเครื่องมือ เมื่อรวมกันก็หมายถึง มัลแวร์ที่ทำงานในส่วนสำคัญระบบปฏิบัติการที่ต้องใช้สิทธิพิเศษในการเข้าถึง และมีเครื่องมือโจมตีหลายชนิดอยู่ในตัว

ตัว Rootkit จะมีแบ่งออกเป็นหลายระดับ ระดับเบาจะซ่อนการทำงานอยู่ในตัวซอฟต์แวร์, ระดับปานกลางจะซ่อนใน Device drivers และระดับรุนแรงที่สุดจะซ่อนตัวอยู่ใน Kernel หรือ Bootloader กันเลยทีเดียว

การลบ Rootkit ออกเป็นไปได้ยากมาก บ่อยครั้งที่จำเป็นต้องล้างระบบเพื่อติดตั้งระบบใหม่ทั้งหมด

ลักษณะสำคัญ : ติดตั้งตัวเองโดยอาศัยช่องโหว่ของระบบ เมื่อสำเร็จแล้วจะยากต่อการตรวจจับ และลบทิ้ง เหยื่อจะไม่รู้ตัวด้วยซ้ำว่ากำลังโดนโจมตีอยู่

- Ransomware (มัลแวร์เรียกค่าไถ่)

สำหรับ มัลแวร์เรียกค่าไถ่ (Ransomware) เป็นมัลแวร์ชนิดที่ตกเป็นข่าวอยู่บ่อยครั้งในช่วงที่ บิตคอยน์ (Bitcoin) กำลังเฟื่องฟู โดยมันเป็นมัลแวร์ที่จะจู่โจมเหยื่อด้วยการเข้ารหัสไฟล์ในคอมพิวเตอร์ เพื่อจับไฟล์เป็นตัวประกัน หากผู้ใช้อยากได้รหัสสำหรับปลดล็อกไฟล์คืน จะต้องจ่ายเงินให้กับแฮกเกอร์ด้วย Bitcoin เสียก่อน ซึ่งจำนวนเงินที่เรียกมีตั้งแต่หลักพันไปถึงหลายแสนเลยทีเดียว

ลักษณะสำคัญ : ล็อกไฟล์ในเครื่องไม่ให้เข้าถึงได้ บังคับให้ผู้ใช้จ่ายเงินเพื่อแลกกับรหัสปลดล็อกไฟล์

ภาพจาก : https://en.wikipedia.org/wiki/WannaCry_ransomware_attack

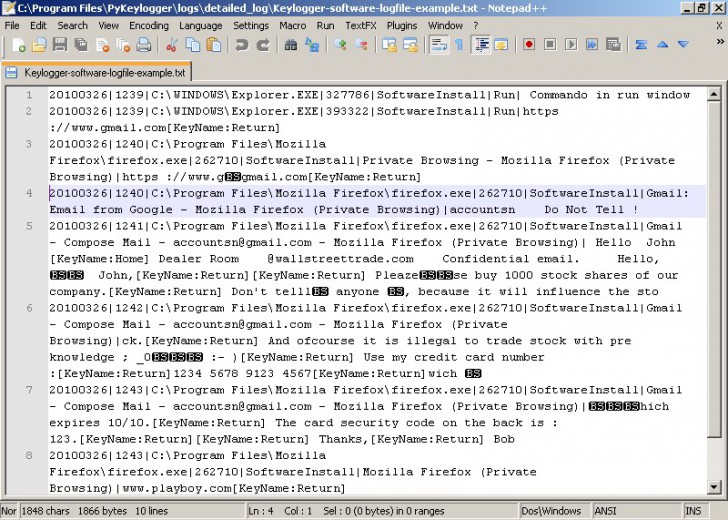

- Keylogger (เครื่องมือดักจับการพิมพ์บนคีย์บอร์ด)

มัลแวร์ตัวนี้มีหลายชื่อเรียก ไม่ว่าจะเป็น คีย์ล็อกเกอร์ (Keylogger) หรือชื่ออื่นๆ ก็อย่างเช่น "Keystroke Logger" หรือ "System Monitoring" แต่ไม่ว่าจะเรียกมันด้วยอะไรก็ตาม มันเป็นมัลแวร์ที่ใช้ในการแอบดูพฤติกรรมการใช้งาน และบันทึกข้อมูลการใช้งานโปรแกรมต่างๆ และบันทึกการใช้งาน คีย์บอร์ด (Keyboard) เพื่อแอบดูรหัสผ่าน (Password) และข้อมูลที่สำคัญอื่นๆ เป็นต้น ทั้งนี้มีการพบการโจมตีทั้งบนคอมพิวเตอร์ และสมาร์ทโฟน ในหลายแพลตฟอร์ม

ข้อมูลการใช้งานจะถูกส่งไปยังเซิร์ฟเวอร์ของแฮกเกอร์ เพื่อคัดกรองข้อมูลที่สำคัญออกมาใช้ประโยชน์ในทางมิชอบ เช่นพวกบัญชี, รหัสผ่าน, ข้อมูลบัตรเครดิต ฯลฯ (ข้อมูลเกี่ยวกับ Keylogger เพิ่มเติม)

ลักษณะสำคัญ : เน้นการดักจับข้อมูลการใช้งานคีย์บอร์ด เพื่อขโมยรหัสผ่านไปหาผลประโยชน์

ภาพจาก : https://en.wikipedia.org/wiki/Keystroke_logging

- Grayware (ซอฟต์แวร์สีเทา)

คำว่า ซอฟต์แวร์สีเทา (Grayware) ปรากฏเป็นครั้งแรกในเดือนกันยายน ปี ค.ศ. 2004 (พ.ศ. 2547) ใช้เรียกซอฟต์แวร์ หรือไฟล์ที่ไม่ใช่มัลแวร์ แต่สามารถส่งผลกระทบต่อประสิทธิภาพของระบบคอมพิวเตอร์ และมีผลกระทบต่อความปลอดภัยของระบบ

ในแง่ดี Grayware แค่สร้างความน่ารำคาญให้กับผู้ใช้ แต่อย่างเลวร้ายที่สุด คือมันอาจทำหน้าที่แอบดูการใช้งานของเราได้เหมือนกับ Keylogger ด้วย

บางครั้งมันอาจจะเป็นซอฟต์แวร์ปกติที่เราใช้งานอยู่เป็นประจำ แต่เมื่อมีการค้นพบช่องโหว่ แล้วผู้พัฒนาไม่อัปเดตปิดช่องโหว่ให้ เราก็สามารถเรียกว่า Grayware ได้เช่นกัน เช่น ระบบปฏิบัติการ Windows เวอร์ชันเก่าที่ Microsoft หยุดสนับสนุนไปแล้ว

ลักษณะสำคัญ : ตัวมันเองไม่ได้มีอันตราย แต่อาจเป็นช่องโหว่ที่ถูกใช้ในการโจมตีระบบคอมพิวเตอร์อื่น ๆ ได้

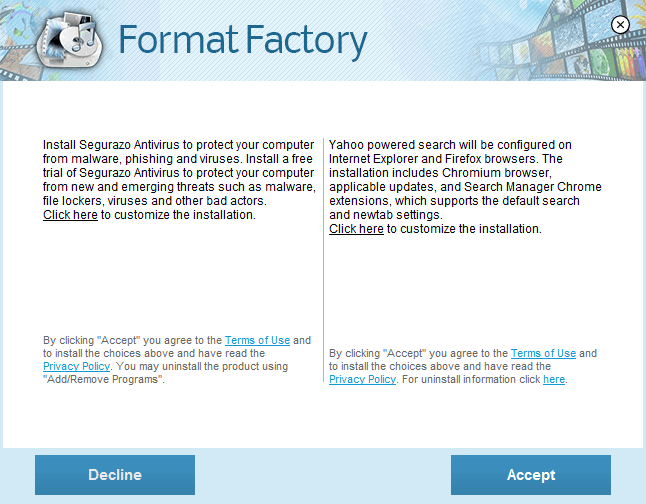

- Adware (ซอฟต์แวร์สนับสนุนโฆษณา)

แอดแวร์ (Adware) ถือเป็น ซอฟต์แวร์สีเทา (Grayware) ประเภทหนึ่ง ที่ได้ถูกออกแบบขึ้นมาเพื่อแสดงผลโฆษณาบนหน้าจอของคุณ ส่วนใหญ่จะปรากฏบน เว็บเบราว์เซอร์ หรือไม่ก็หน้าต่างที่เด้งขึ้นมาบนหน้าจอ (Popup Windows) ที่เรากำลังใช้งานอยู่เลยทันที

โดยปกติแล้ว Adware จะมาในรูปแบบของการทำตัวเป็นซอฟต์แวร์ที่ไม่มีพิษภัย หรือไม่ก็มาทื่อๆ กับตัวติดตั้งโปรแกรม (Program Installer) เลย หากเราติดตั้งโดยไม่อ่านรายละเอียดให้ดี เราอาจจะเป็นคนติดตั้ง Adware ลงเครื่องด้วยตนเองโดยที่ไม่รู้ตัว โดยเฉพาะอย่างยิ่งในบรรดาโปรแกรมฟรีต่างๆ

อย่างในภาพด้านล่างนี้ ในการลง โปรแกรมแปลงไฟล์ Format Factory มันถามว่าเราจะติดตั้ง Segurazo Antivirus กับ Yahoo Powered Search หรือเปล่า เราควร "คลิก Decline" เพื่อปฏิเสธ แต่ส่วนใหญ่จะไม่อ่าน "คลิก Accept" ไปเลย ทำให้ได้ของแถมติดมาด้วย

ลักษณะสำคัญ : Adware ทั่วไปไม่ได้สร้างอันตรายต่อผู้ใช้มากนัก แต่สร้างความน่ารำคาญที่ยากจะทานทน

- Spyware (สปายแวร์ หรือ ซอฟต์แวร์สายสืบ)

จัดเป็นมัลแวร์ที่มีเป้าหมายในเก็บรวบรวมข้อมูลของผู้ใช้ หรือองค์กรแบบลับๆ เพื่อส่งกลับไปยังแฮกเกอร์ บ่อยครั้งที่สปายแวร์ถูกใช้ในการหาข้อมูลเพื่อนำไปขายต่อ หรือในกรณีรุนแรงก็จะขโมยข้อมูลบัตรเครดิต และรายละเอียดบัญชีไปซื้อของออนไลน์

บาง Spyware จะสามารถติดตั้งซอฟต์แวร์เพิ่มเติม และเปลี่ยนการตั้งค่าอุปกรณ์ของคุณให้เอื้อต่อการโจมตีมากขึ้นได้อีกด้วย

รูปแบบการทำงานของ Spyware เคยปรากฏอยู่ในซอฟต์แวร์ที่มีชื่อเสียงอย่าง AOL Instant Messenger, DivX และ FlashGet มาแล้ว โดยมันแอบติดตามพฤติกรรมการใช้งานของผู้ใช้งานแบบลับๆ แม้แต่ Facebook ก็เคยแอบทำมาแล้วในแอป Onavo เช่นกัน

ลักษณะสำคัญ : Spyware มีความสามารถในการขโมยข้อมูลของผู้ใช้เหมือนกับชื่อของมัน

- Fileless Malware (มัลแวร์แบบไม่ต้องติดตั้งตัวเอง)

Fileless Malware เป็น "มัลแวร์แบบไร้ไฟล์" โดยลักษณะเฉพาะตัวของมันคือ มันจะไม่ติดตั้งตัวเองลงในเครื่องเพื่อเริ่มปฏิบัติการโจมตี แต่มันจะอาศัยประโยชน์จากซอฟต์แวร์ที่มีอยู่แล้วในเครื่องในการโจมตีแทน เช่น Microsoft Office Macros, PowerShell, WMI และพวกเครื่องมือจัดการระบบ (System Tools) ต่างๆ ด้วยเทคนิคที่เรียกว่า LOLBins ในการรันชุดคำสั่งบนหน่วยความโดยตรง เช่น ในแรม ด้วยวิธีนี้ ทำให้มันทำงานได้อย่างไร้ร่องรอย ยากต่อการตรวจพบ

ลักษณะสำคัญ : ใช้เครื่องมือของระบบปฏิบัติการในเริ่มขั้นตอนโจมตี ทำงานบนแรม ทำให้หายไปอย่างไร้ร่องรอยเมื่อปิดเครื่อง

- Bot and Botnet (บอต และ บอตเน็ต)

บอทเน็ต (Botnet) นั้นมาจากคำว่า "Robot และ Network" มันคือ กลุ่ม โรบอท หรือ หุ่นยนต์ขนาดใหญ่ยักษ์ ที่สามารถถูกใช้งานให้เกิดประโยชน์ได้อย่างมหาศาล แต่ก็สามารถนำมาใช้ในการโจมตีได้ด้วยเช่นกัน เช่น การโจมตีในรูปแบบ DDoS เพื่อยิงให้เป้าหมายล่ม, ส่ง สแปม (Spam), แพร่กระจายมัลแวร์

Botnets สามารถขยายปริมาณ Bot ได้ด้วยการกระจายมัลแวร์ออกไปเพื่อทำให้คอมพิวเตอร์ที่ตกเป็นเหยื่อทำหน้าที่เป็น บอท (Bot) ด้วย ซึ่งเหยื่อส่วนใหญ่มักจะไม่รู้ตัวด้วยซ้ำว่าตนเองได้กลายเป็นส่วนหนึ่งของ Botsnets ไปแล้ว (ข้อมูลเกี่ยวกับ Botnet เพิ่มเติม)

ลักษณะสำคัญ : ด้วยกำลังของ Bot จำนวนมากเป็นกองทัพ การโจมตีจึงค่อนข้างรุนแรง และป้องกันได้ยาก หากไม่มีระบบป้องกันที่ดีพอ

- Crimeware (ซอฟต์แวร์ในรูปแบบเครื่องมือก่ออาชญากรรม)

ไครม์แวร์ (Crimeware) มีความหมายตามชื่อของมันคือ เครื่องมือก่ออาชญากรรม ที่มีแฮกเกอร์ทำออกมาขาย หรือแจก ให้กับผู้ที่ไม่มีทักษะในการแฮก แต่อยากจะแฮกใครสักคน เครื่องมือเหล่านี้ออกแบบมาให้ใช้งานง่ายๆ

ส่วนใหญ่การโจมตีจะไม่มีความซับซ้อนมากนัก เป็นพวกเครื่องมือส่องจอ หรือเก็บข้อมูลการใช้คีย์บอร์ดอะไรทำนองนี้ (ข้อมูลเกี่ยวกับ Crimeware เพิ่มเติม)

ลักษณะสำคัญ : เป็นเครื่องมือแฮกสำหรับผู้ที่ไม่มีทักษะด้านการแฮก

- Malvertising (มัลแวร์ในรูปแบบโฆษณา)

มัลเวอร์ไทซิ่ง (Malvertising) มีพื้นฐานมาจากการทำการตลาดออนไลน์ (Online Marketing) โดยเป็นลักษณะของการใช้ โฆษณาบนโลกออนไลน์ (Online Advertising) ซึ่งจะมาในรูปแบบของแบนเนอร์ ในรูปแบบต่าง ๆ เพื่อการแพร่กระจายมัลแวร์ เมื่อเราคลิกดูโฆษณาดังกล่าว เราจะถูกพาไปยังเว็บไซต์อันตรายที่มีการฝังสคริปต์มัลแวร์เอาไว้นั่นเอง

อันตรายที่น่ากลัว คือ แฮกเกอร์จะนำโฆษณานี้ไปลง กับระบบโฆษณาต่างๆ ที่เว็บไซต์ทั่วไปนิยมใช้งานกัน

ลักษณะสำคัญ : เป็นช่องทางเผยแพร่มัลแวร์ที่น่าจะประสบความสำเร็จมากที่สุด

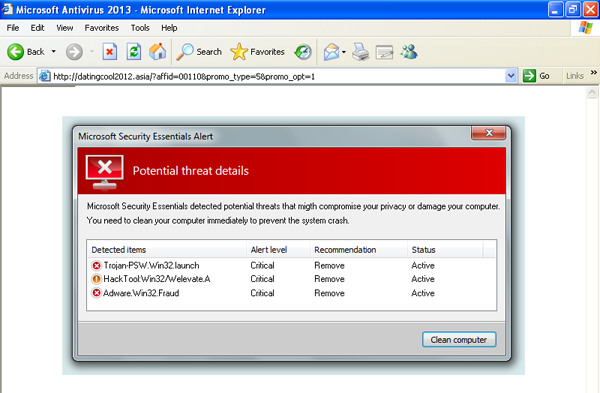

- Rogue Security Software (มัลแวร์หากินจากความไม่รู้)

สำหรับ Rouge Security Software เป็นมัลแวร์ที่หากินจากความไม่รู้ และความหวาดหลัวของเหยื่อ วิธีการหาเหยื่อจะนิยมใช้ช่องทาง Malvertising นี่แหละ แต่รูปแบบการโจมตี ส่วนใหญ่จะเป็นการทำหน้าต่างแจ้งเตือนบอกว่า ระบบคอมพิวเตอร์ของคุณกำลังมีปัญหา พบไวรัส, มีมัลแวร์ ฯลฯ อยู่ถึง xxx ตัว สามารถคลิกสแกนตรวจสอบรายละเอียดได้ฟรีไม่มีค่าใช้จ่าย

และเมื่อเราคลิกเพื่อทำการสแกนไป ก็จะมีหน้าต่างกราฟิกที่ดูเหมือนว่ามันกำลังสแกนคอมพิวเตอร์เราอยู่จริงๆ และปิดท้ายด้วยการ หากต้องการกำจัดมัลแวร์ที่สแกนเจอทิ้ง ให้เราจ่ายเงินกี่บาทก็ว่ากันไป.. ถึงแม้ว่าในความจริงแล้ว มันไม่ได้สแกนอะไรเลย และคอมพิวเตอร์คุณของคุณก็อาจจะปลอดภัยอยู่แล้วก็ได้ ในกรณีที่เลวร้าย มันอาจไม่ได้เอาเงิน แต่จะส่งลิงก์มัลแวร์มาหลอกให้เราติดตั้งแทน

ภาพจาก : https://blog.novirusthanks.org/2012/12/alert-unread-message-rogue-security-software-xp-total-security/

ลักษณะสำคัญ : ความกลัวมักเกิดจากความไม่รู้ Rogue security software จึงอาศัยประโยชน์จากจุดนี้ในการโจมตี

- Cryptojacking (การขโมยทรัพยากรคอมพิวเตอร์)

คริปโตแจ็คกิ้ง (Cryptojacking) หรือ การขโมยทรัพยากรคอมพิวเตอร์ เป็นการหาเงินดิจิทัลจำเป็นต้องใช้ฮาร์ดแวร์ประสิทธิภาพสูงในการถอดสมการ หรือที่เรียกกันว่า "ขุดเหรียญ" ที่ต่อมามีคนพัฒนาระบบคลาวด์สำหรับขุดเหรียญขึ้นมา เพื่อดึงทรัพยากรจากคอมพิวเตอร์หลายๆ เครื่องมาช่วยกันขุดผ่านอินเทอร์เน็ต

มันมีจาวาสคริปต์ (JavaScript) ที่เจ้าของเว็บไซต์สามารถฝังเอาไว้บนหน้าเว็บ และเมื่อมีคนเข้ามาใช้งาน คอมพิวเตอร์ของคุณ ก็จะกลายเป็นแรงงานขุดเหมืองให้กับเจ้าของเว็บไซต์นั้นๆ โดยทันที หากมองในแง่ดี มันก็เป็นเหมือนช่วยค่าโฆษณาของเว็บไซต์นั้นๆ แต่ปัญหา คือ ส่วนใหญ่จะเป็นการ "แอบทำ" โดยที่ไม่บอกผู้เข้าชมเว็บไซต์นั้นๆ ก่อน รู้สึกตัวอีกทีก็ตอนที่ระบบช้าลง และ หน่วยประมวลผลกลาง (CPU) ทำงาน 100% โน่นเลย ก็ถือเป้นการขโมยทรัพยากรคอมพิวเตอร์ ในรูปแบบนึง

แต่โชคดีที่การป้องกัน Cryptojacking นั้นไม่ยาก แค่ปิดการทำงานของ JavaScript หรือลงส่วนขยายของ เว็บเบราว์เซอร์ (Web Browser) ก็สามารถป้องกันได้แล้ว

ลักษณะสำคัญ : ฝังตามหน้าเว็บไซต์ ทำงานด้วย JavaScript เป้าหมายคือการใช้คอมพิวเตอร์ของเราขุดเหมืองดิจิทัล

ที่มา : https://tips.thaiware.com/1245.html

(เว็บไซต์นี้ใช้สำหรับการทดสอบ)